BaseCTF2024 WEEK3 Writeup

BaseCTFweek3

Misc

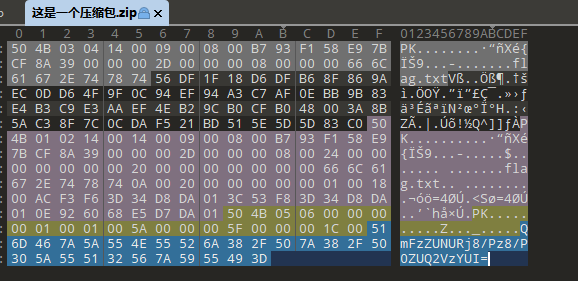

这是一个压缩包

不要只会用工具噢

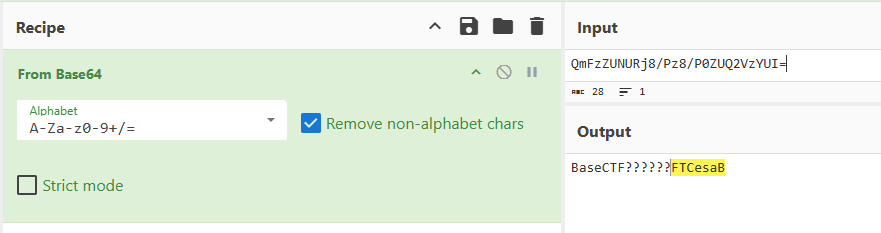

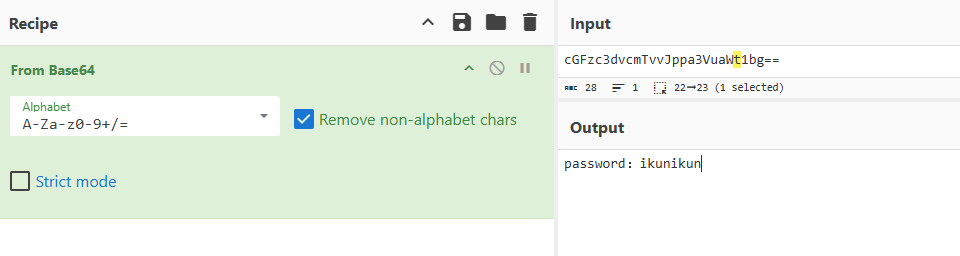

发现base64 解码后应该是密码规则 一个正向14位加反向14位

生成字典

1 | |

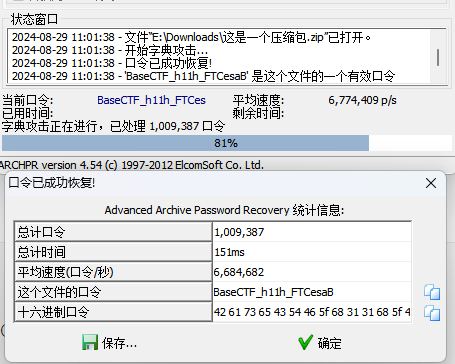

爆破成功

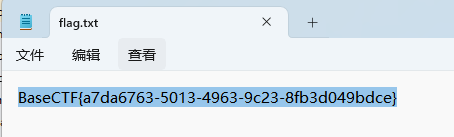

BaseCTF{a7da6763-5013-4963-9c23-8fb3d049bdce}

纯鹿人

想必之前的第一题没有难倒你吧?鸽鸽很满意,那我们再试试这个叭

移开图片全选文本设置文字颜色

得到一个秘密

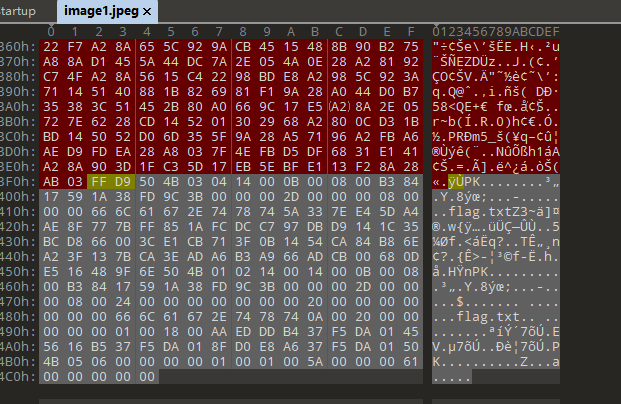

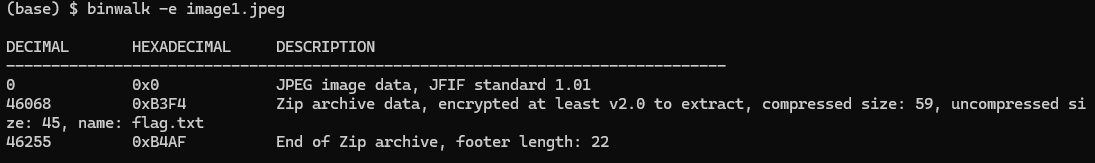

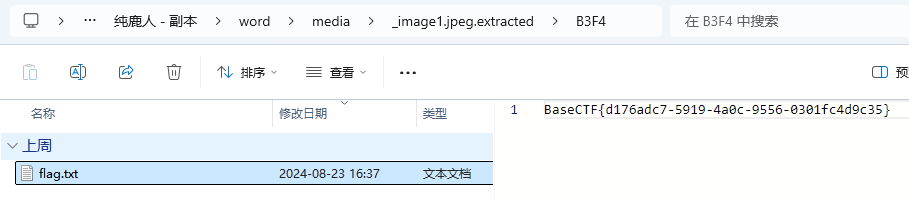

解压 doc 分析图片发现图片文件隐写

文件分离得到加密的压缩包

解压得到flag

BaseCTF{d176adc7-5919-4a0c-9556-0301fc4d9c35}

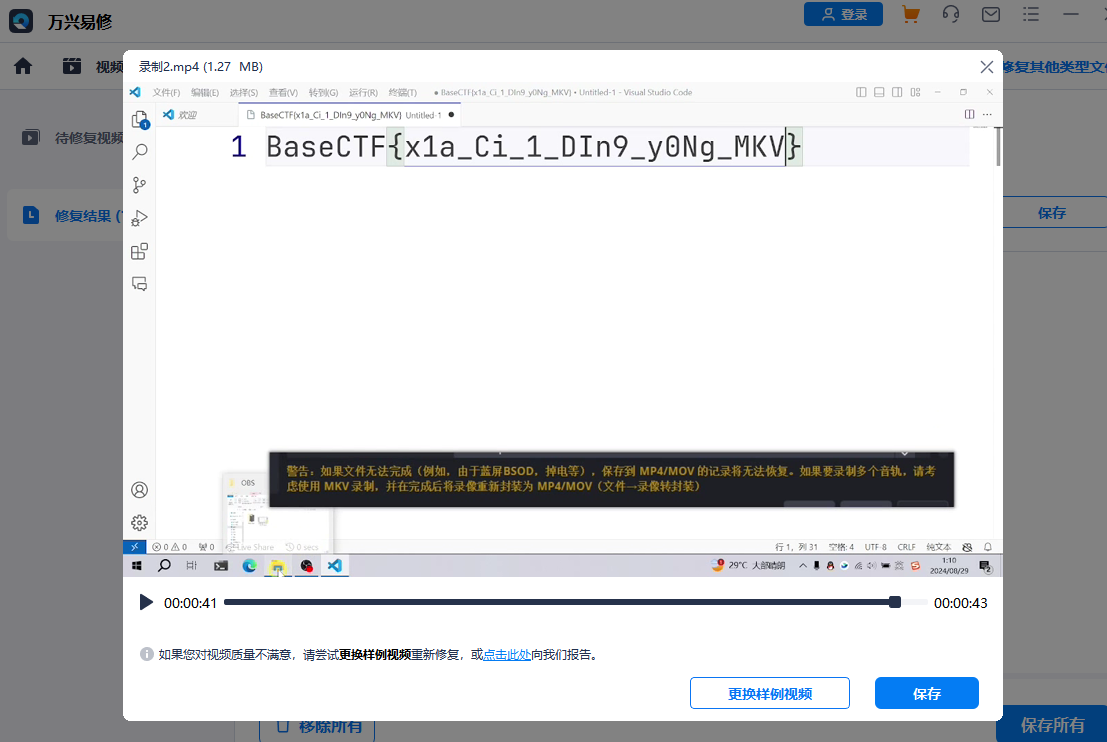

broken.mp4

破防时刻:录屏录到一半,断电关机了。签个到吧

BaseCTF Week2 讲解视频 (broken).mp4

万兴易修 高级修复 用好视频作为样本 修复坏视频

也使用使用 recover_mp4.exe 和 ffmpeg 修改不过比较麻烦

BaseCTF{x1a_Ci_1_DIn9_y0Ng_MKV}

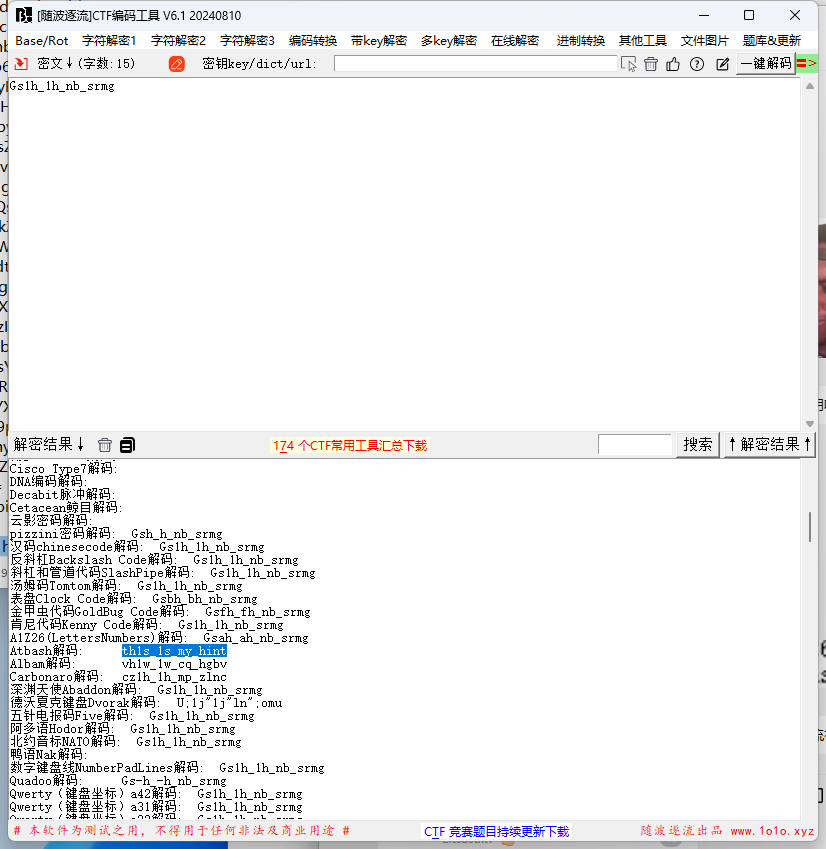

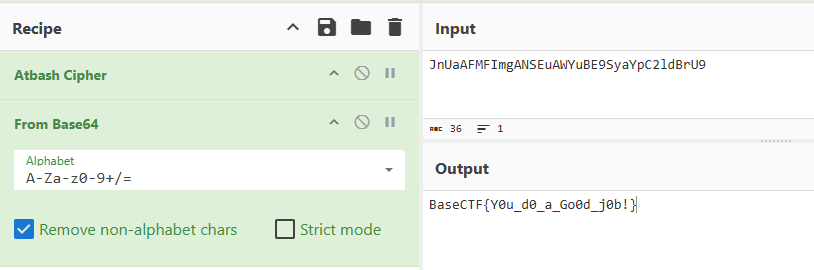

Base revenge

Not just Base

随波逐流 解一下 给出的hint 文本 发现 是atbash

再用 base64隐写脚本解一下 base64

1 | |

将结果 atbash + base64解密得到flag

BaseCTF{Y0u_d0_a_Go0d_j0b!}

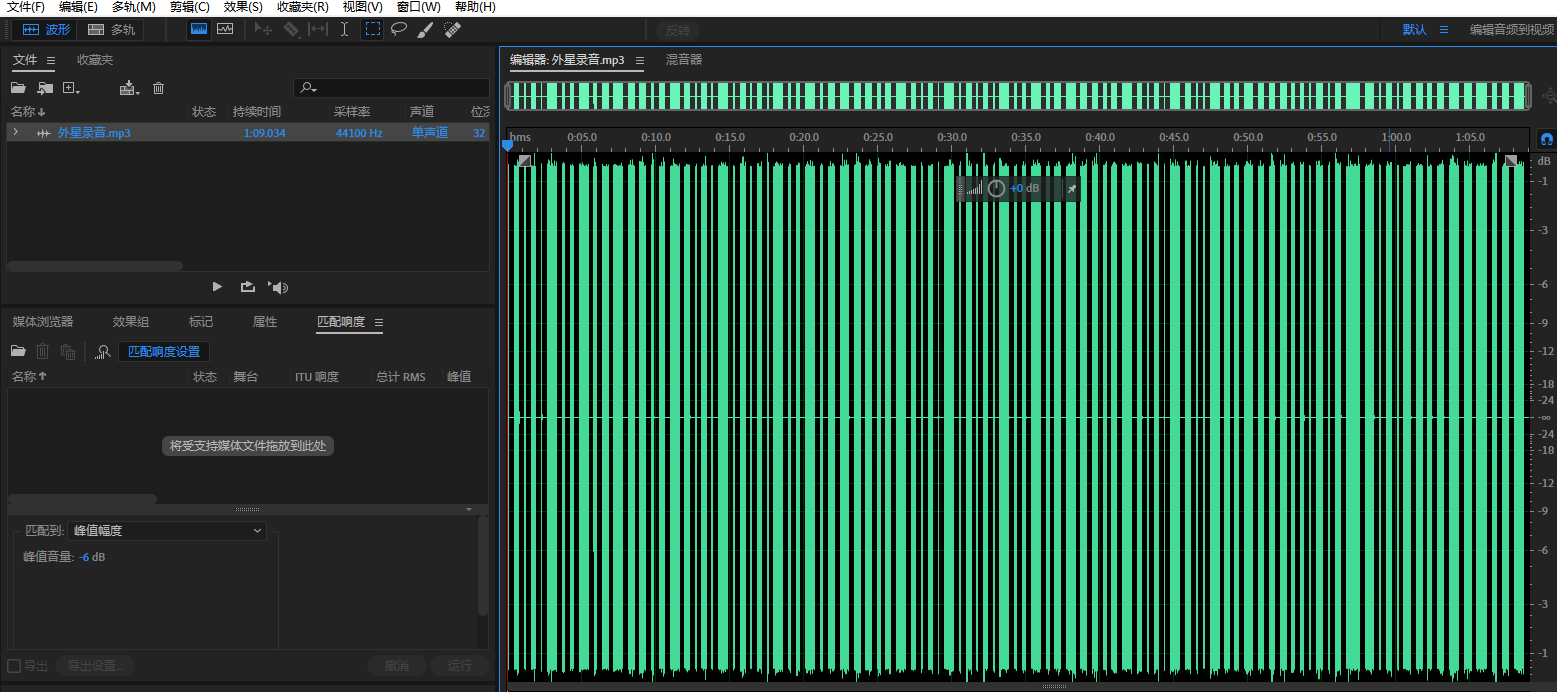

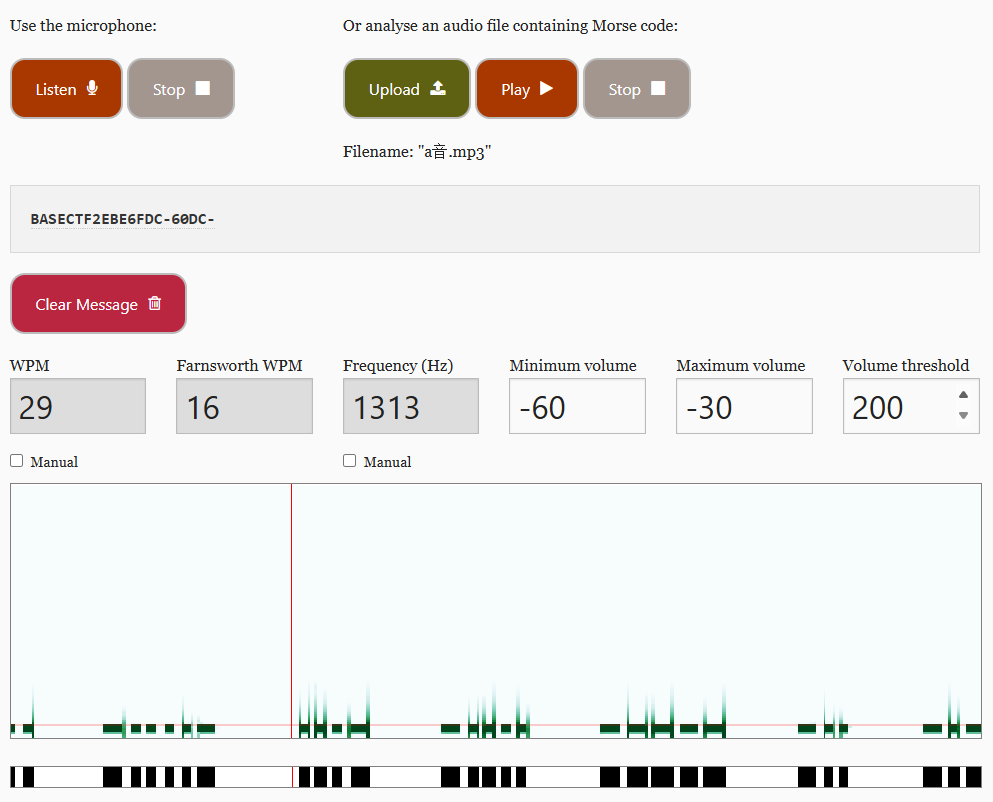

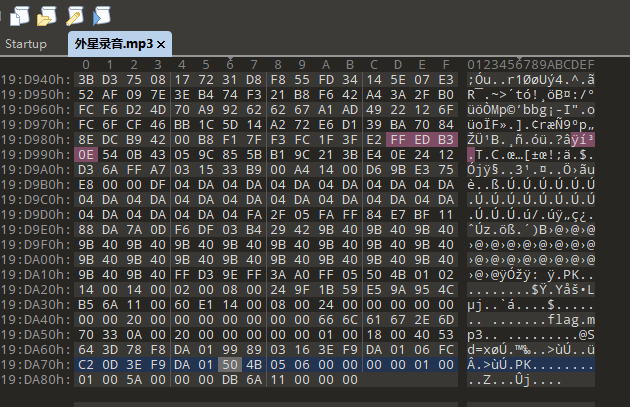

外星信号

在一次秘密任务中截获到了一段对话,地球人向地外发送了一段秘语,外星返回了一段外星信号,赶快来破译密码吧(flag小写)

发现是莫斯密码

得到一段flag

分析文件 发现文件隐写

binwalk 分离

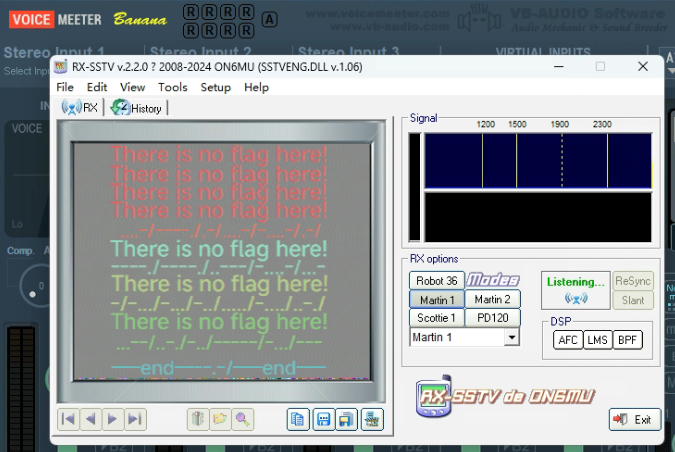

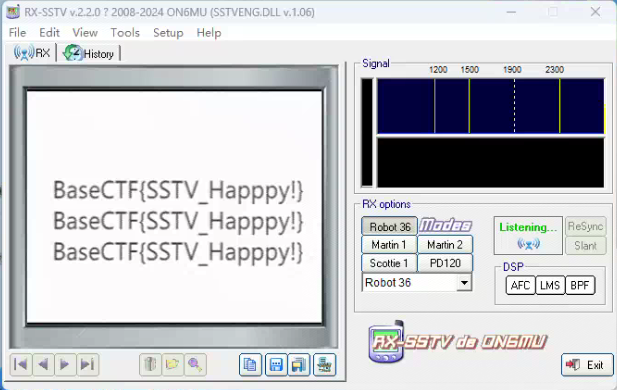

听第二段后面是 sstv 信号 截取信号音频

使用 rx-sstv 解码

1 | |

莫斯解码后 两段拼起来

BaseCTF{2ebe6fdc-60dc-49a4-a992-3bbd56f3fd0b}

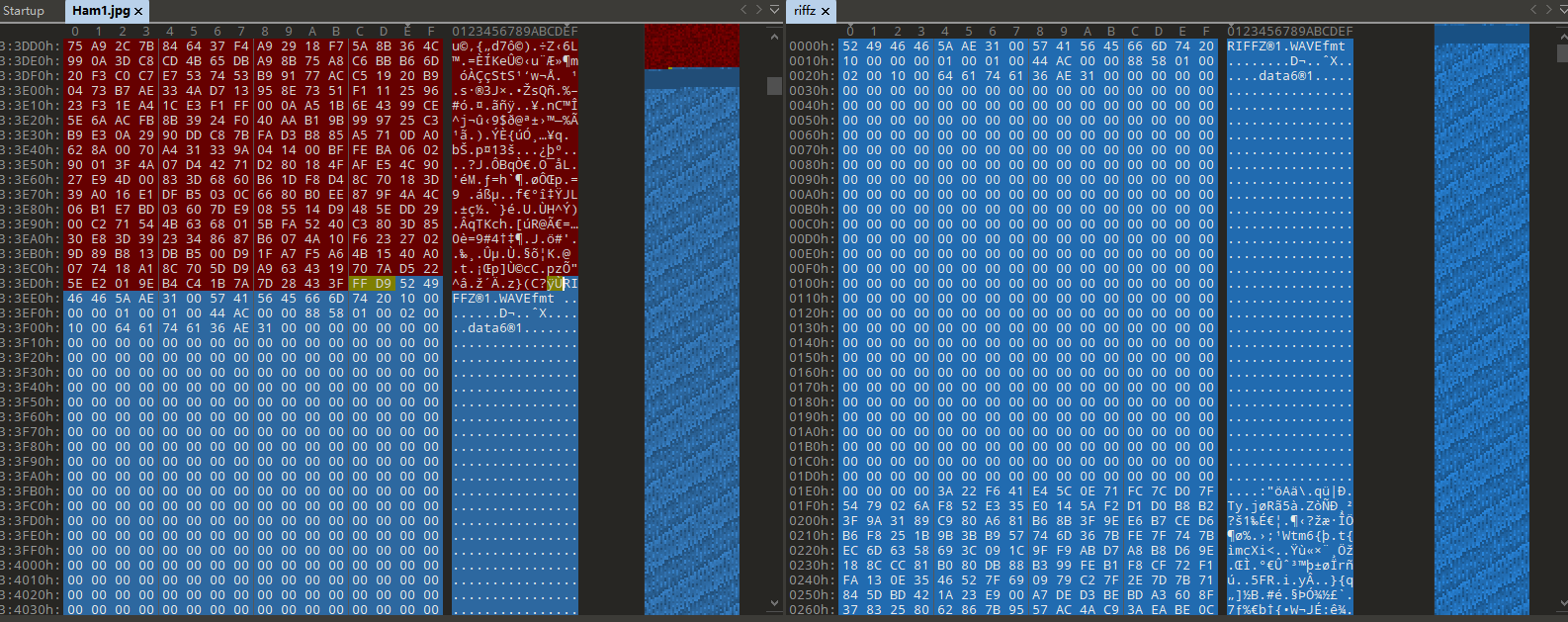

我要吃火腿!

火腿——

兽音解码 得到一段py

文件被异或了

1 | |

直接原代理异或回来

发现 文件隐写 复制出来单独报错文件

更改后缀为 wav

rx-SSTV 解码

BaseCTF{SSTV_Happpy!}

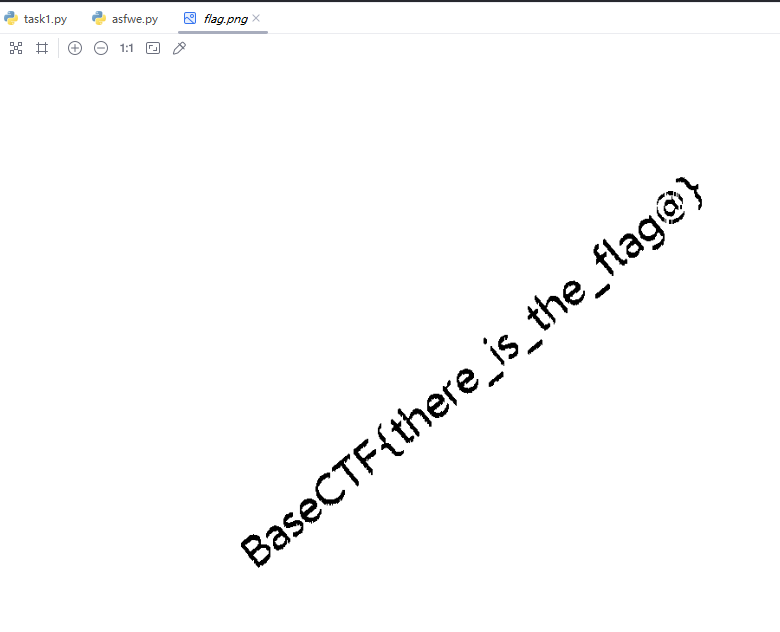

白丝上的flag

某出题人赠送大家flag时遭遇了信号干扰, 幸好我们在不知名小网站找到了写入flag前的图片, 尝试还原信息吧!

从原图生成一张加密后的图 对比 flag 加密后的图 不同的颜色位置就是flag的颜色

1 | |

BaseCTF{there_is_the_flag@}

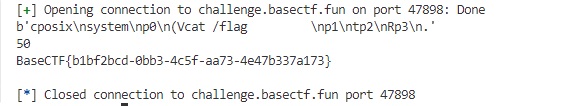

Pickle Init

1 | |

有 encode(‘ASCII’) 要用 protocol=0

1 | |

PPC

BaseCTF 崩啦 II - 过期了?

BaseCTF 崩啦 III - 帮我查查队伍的解题

1 | |

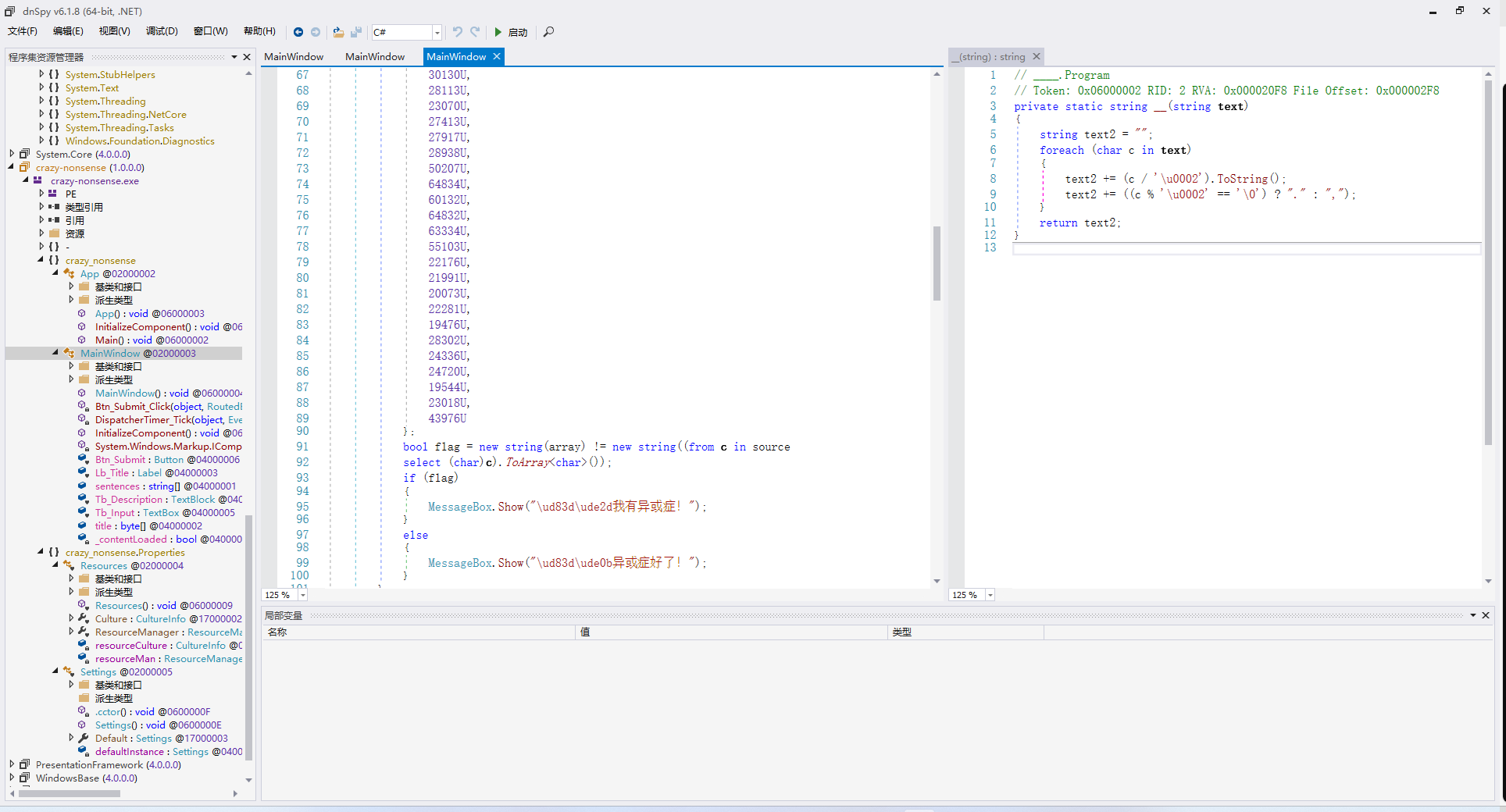

Reverse

出题人已疯

在日复一日的「出题 - 验题 - 写WP - 给平台加小功能 - 回复私聊消息 - 修复附件 - ……」中,LilRan 终于是疯了。

dnspy查看源代码

逆向

1 | |

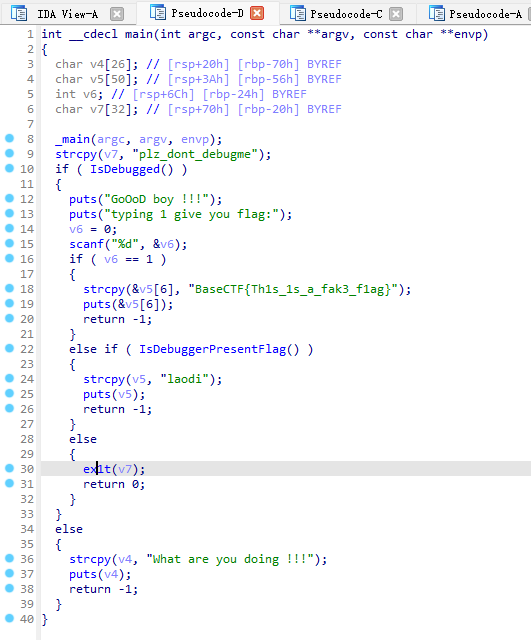

Dont-debug-me

是该相信自己还是相信题目呢?

ida 静态分析 执行ex1t() 会显示真的flag

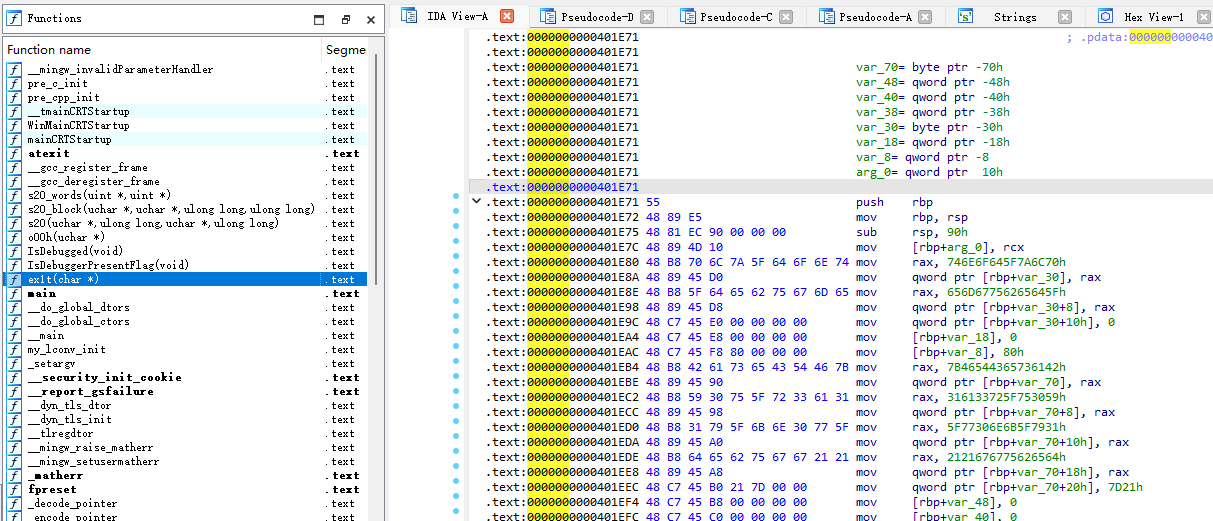

查看 ex1t()函数地址

x64dbg 调试

运行程序 按空格修改指令 跳转 到 0x0000000000401E71

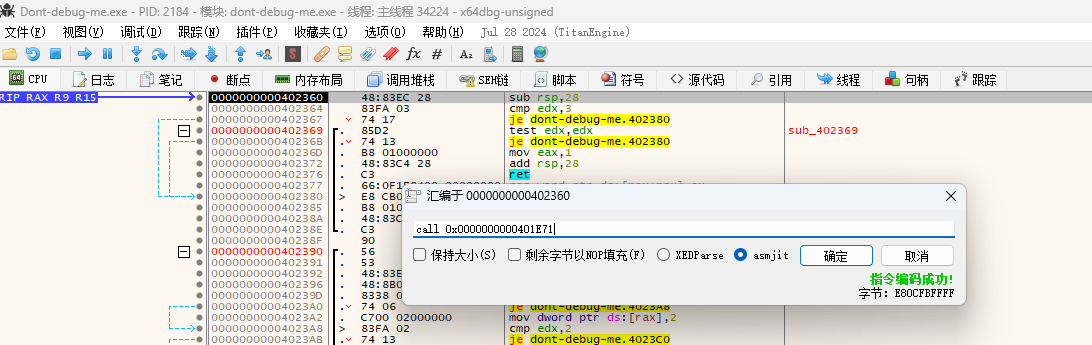

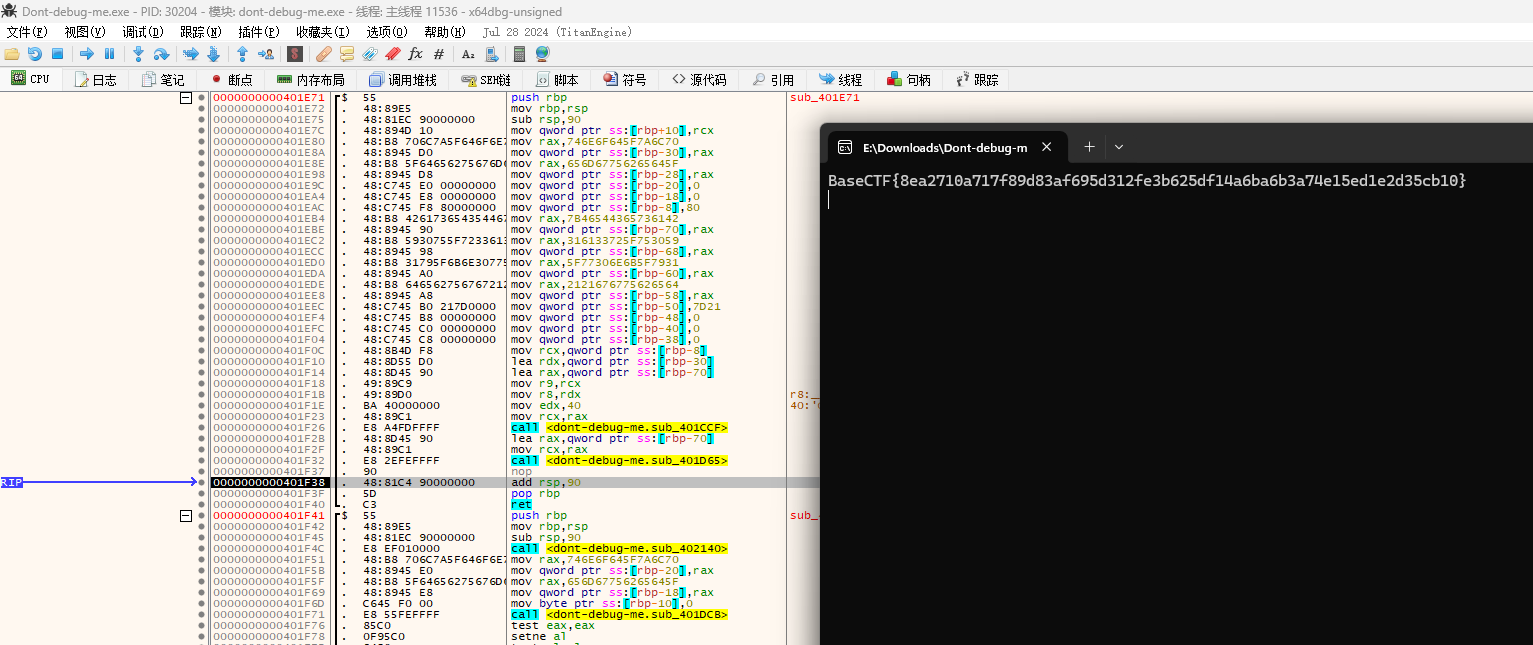

步进 然后 步过 执行代码 直到flag 出现

BaseCTF{8ea2710a717f89d83af695d312fe3b625df14a6ba6b3a74e15ed1e2d35cb10}

ezAndroid

你喜欢apk吗

解压apk

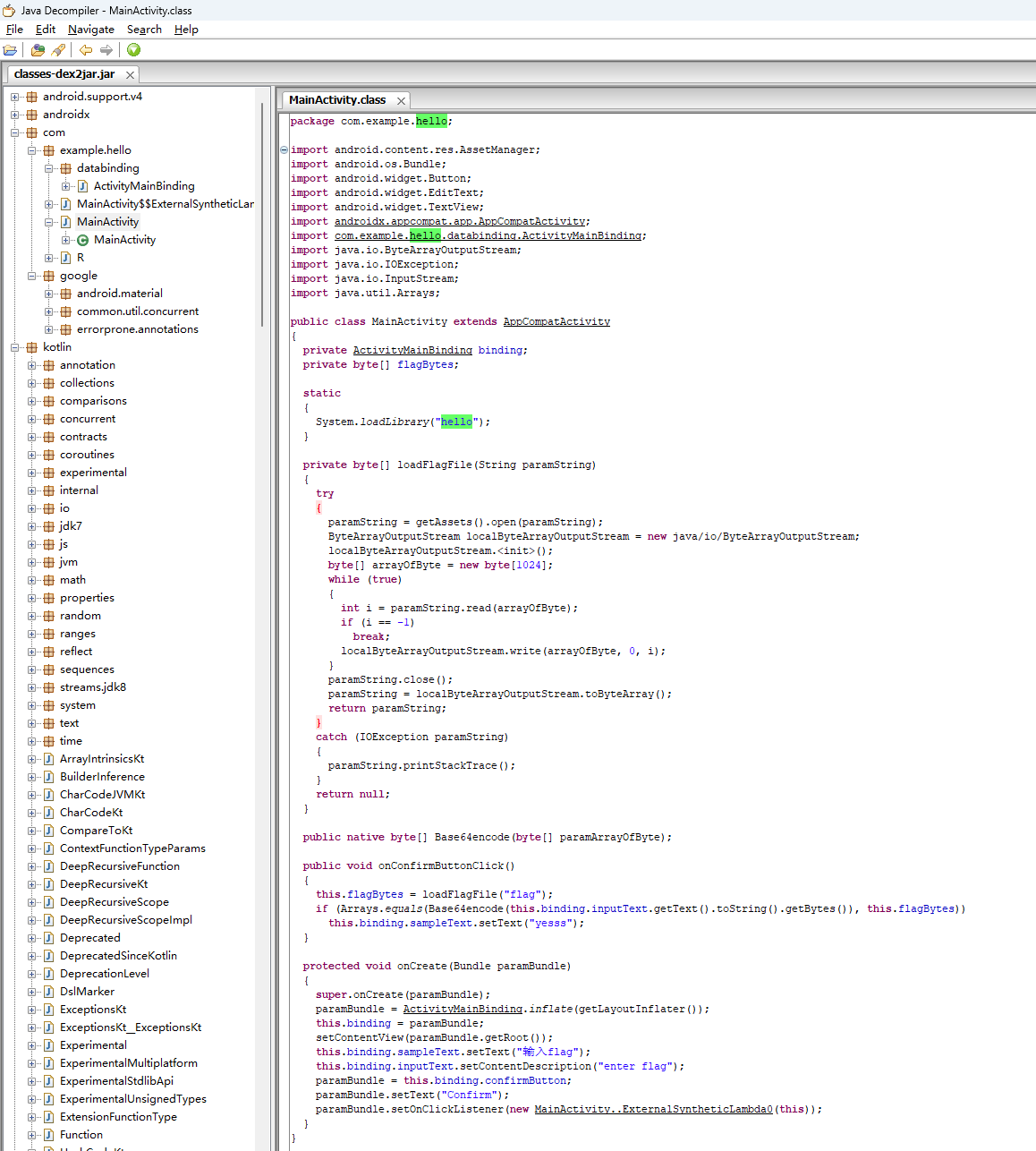

d2j-dex2jar.bat classes.dex 反编译classes.dex

jd-gui 代码审计

发现 从资源文件 读取了flag 文件 并且对输入加密后比对

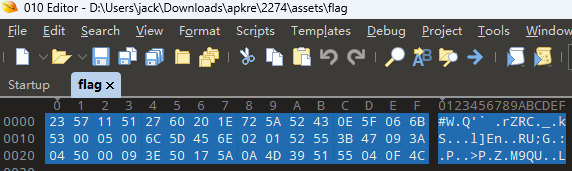

查看 flag 文件

不是一个base64 结果

Base64encode 函数来源于 本地链接 hello 库

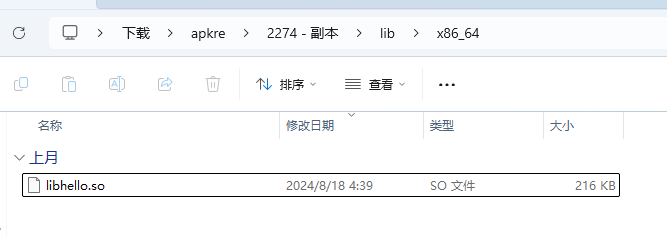

在lib 文件夹中找到 libhello.so

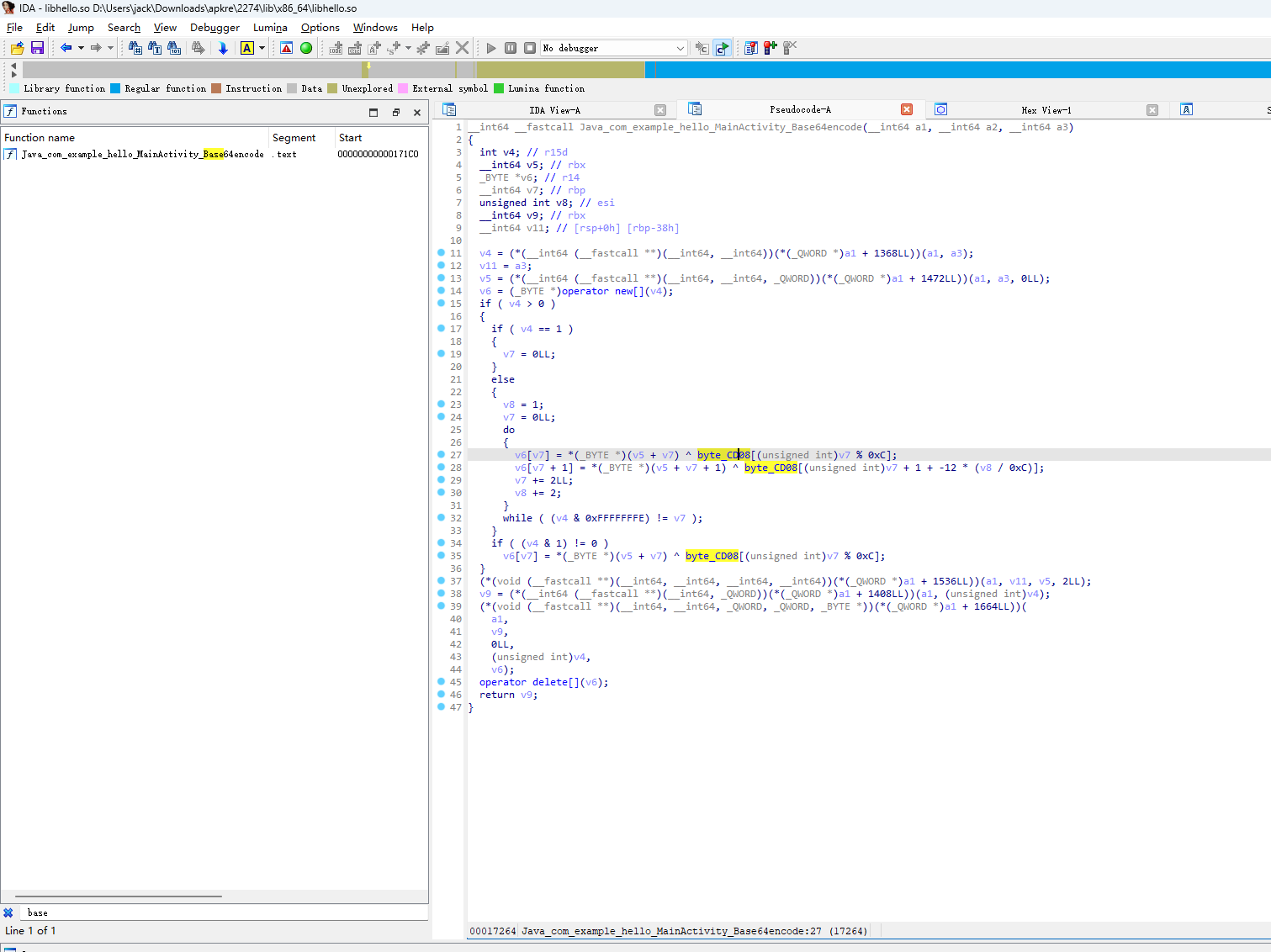

ida 打开搜索base 找到函数 发现函数并不是真的 base64加密

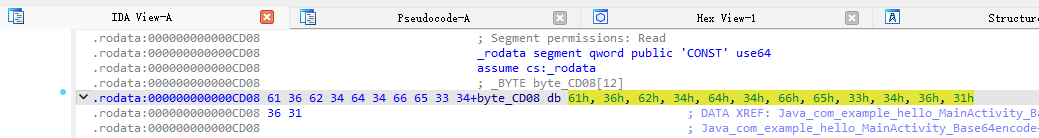

分析为 循环异或 查看 byte_CD08 的值

解密获得flag

1 | |